Dr. Frank Kühnlenz

Computer- und Medienservice, IT-Sicherheitsbeauftragter der HU

Vielfach wurde in der Vergangenheit der Wunsch geäußert, die Passwort-Policy der HU zu reformieren. Die oft kritisierte periodische Passwortänderungspflicht wird nun durch ein zeitgemäßeres Verfahren abgelöst: Es ist zwar noch eine periodische Bestätigung der Accountnutzung notwendig, aber eine periodische Eingabe von Passwörtern auf allen Endgeräten entfällt. Die Reform ist beschlossen, aber derzeit noch in Umsetzung.

Die neuen Passwortregeln

Am 1. Februar fand er wieder statt, der alljährliche weltweite „Ändere Dein Passwort“-Tag. Einmal jährlich muss bisher auch das Passwort für jeden HU-Account geändert werden (individueller Tag, max. 1 Jahr nach der letzten Änderung). Dieses Verfahren ist mit Nachteilen verbunden, wie bspw. der erneuten Passworteingabe auf allen Endgeräten und Diensten, welche diesen Zugang speichern. Zudem werden unter zeitbedingtem Stress nicht selten schlechtere Passwörter gewählt, wie sie bspw. durch Wiederverwendung alter Passwörter oder durch deren geringes Variieren entstehen. Zudem werden die Gründe für eine periodische Passwortänderungspflicht inzwischen in Informationssicherheitskreisen (z. B. durch das BSI) mehrheitlich geringer gewertet in Bezug auf die Nachteile. Der CMS hat deshalb auf Vorschlag des IT-Sicherheitsbeauftragten einen Reformprozess durch eine Arbeitsgruppe eingeleitet, der Mitte 2023 in den Beschluss einer neuen Passwort-Policy der HU mündete, deren Umsetzung zum Ende des laufenden Jahres 2024 geplant ist.

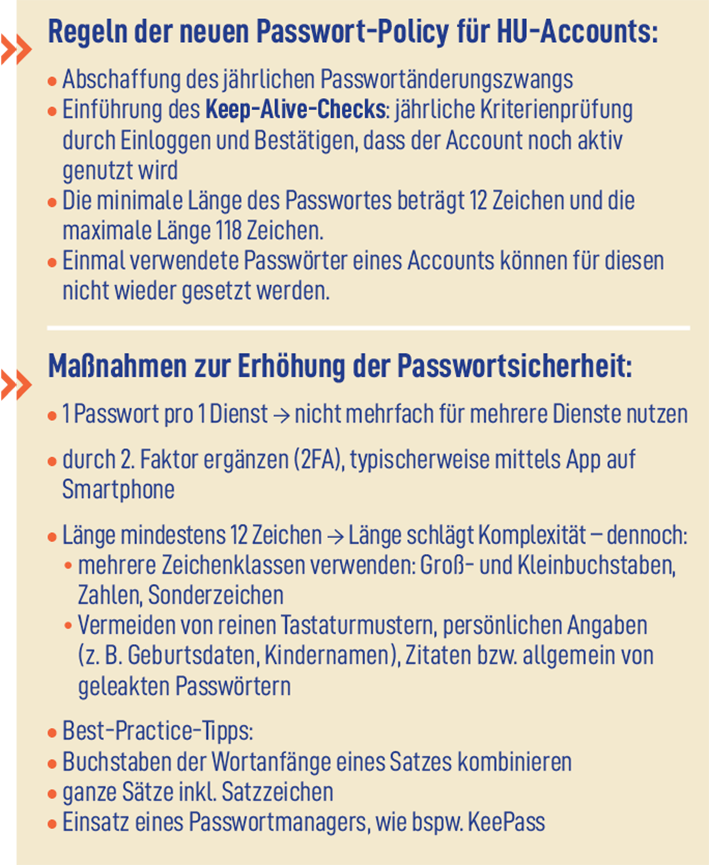

Kernstück dieser veränderten Passwort-Policy ist die Abschaffung der jährlichen Passwortänderungspflicht für HU-Accounts zugunsten eines „Keep-Alive-Checks“. Darunter soll ein jährliches Einloggen mit dem HU-Account verstanden werden, wobei einerseits eine Bestätigung erfolgt, dass der Account noch aktiv genutzt wird und andererseits ein Abgleich mit einer lokalen Datenbank von kompromittierten Passwörtern (lokale Hash-Werte) stattfindet. Solche Datenbanken sind auch online verfügbar (bspw. haveibeenpwned.com und sec.hpi.de/ilc) und erlauben die Überprüfung von E-Mail-Adressen (die häufig als Account-Namen genutzt werden) auf ein Vorkommen in sogenannten Leaks bekannter Internet-Dienste. In solchen Leaks sind öffentlich bekannt gewordene Passwörter enthalten, die durch Schwachstellen bzw. gezielte Angriffe von Kriminellen erbeutet und somit kompromittiert wurden. Aufgrund dieses Datenbank-Ansatzes können zudem einige Komplexitätsregeln entfallen (zur Vergangenheit gehören: keine vollständigen Wörter für Passwörter mit weniger als 12 Zeichen, keine Namen und keine Teile ihres eigenen Namens, keine Sequenz aus 4 gleichen oder benachbarten Zeichen im Alphabet, keine einfachen Tastaturmuster mit mehr als 3 Zeichen).

Potentiell länger gültige Passwörter erfordern jedoch gleichzeitig eine Anhebung ihrer Minimallänge auf 12 Zeichen. Die maximale Länge wird auf 118 Zeichen angehoben, um Passphrasen zu unterstützen. Passphrasen sind länger als Passwörter und bestehen typischerweise aus aneinandergereihten, kompletten Worten (z. B. in Satzform), die sich leichter merken lassen sollen als einzelne Zeichen. Aufgrund ihrer Länge – mindestens 25 Zeichen – sind sie im täglichen Umgang durch häufiges Eintippen schwieriger handhabbar, falls man keinen Passwortmanager einsetzt (was man aus weiteren Gründen durchaus tun sollte, doch dies wäre ein anderer Artikel).

Aktuell gültige Passwörter behalten ihre Gültigkeit bis zum individuell gesetzten Datum der Passwortänderungspflicht, die dann einmalig ein letztes Mal ausgeführt wird, um die neuen Regeln durchzusetzen. Danach ist nur noch ein jährlich individueller Keep-Alive-Check notwendig.

Dieser führt zur Aufforderung, ein neues Passwort zu setzen, wenn das bisherige in der Datenbank kompromittierter Passwörter gefunden wurde.

Passwörter sind veraltet, oder?

Große Internet-Firmen, wie bspw. Google, haben unlängst das Ende von Passwörtern ausgerufen (durch einen schrittweisen Übergang zu Passkeys) – weshalb also noch an Passwörtern festhalten, die eine Passwort-Policy erfordern? Passwörter erfüllen einen wichtigen Zweck: Sie sichern ab, dass nur die jeweils berechtigte Person einen zugehörigen HU-Account nutzen kann. Ein HU-Account dient wiederum dem IT-System als digitale Identitätsinformation, welche zugehörige, reale Person mit dem System interagieren möchte. Ein solcher Identifizierungsvorgang kann bereits vereinfacht als Authentifizierung bezeichnet werden. Neben der Kenntnis von Passwörtern, die ein Wissen darstellt, lassen sich auch andere Authentifizierungsformen klassifizieren: Besitz (Verwendung eines Besitztums, z. B. Schlüssel, Hardware-/Software-Token, TAN) und Biometrie (eine Person selbst stellt etwas dar, z. B. durch Fingerabdruck, Gesicht, Augen/Iris).

Diese unterschiedlichen Authentifizierungsarten haben verschiedene Vor- und Nachteile. Wissen (wie ein Passwort) lässt sich leicht ändern, ist widerrufbar und erfordert keine praktischen Hilfsmittel. Es kann jedoch auch vergessen, dupliziert, verteilt, weitergegeben und (v)erraten werden.

Besitz (z. B. Hardware-Token) ist durch Verwaltung und stetiges Mitführen des Besitzes mit Aufwand verbunden. Er kann zudem verloren gehen, gestohlen oder übergeben werden.

Biometrie (z. B. Fingerabdruck) einzusetzen, wie bspw. zum Zugriffsschutz von Passkeys, ist meist sehr komfortabel, denn das entsprechende Merkmal wird von der Person immer mitgeführt. Eine Reihe von Nachteilen stehen dem jedoch gegenüber: Typischerweise genutzte biome-

trische Merkmale sind öffentliche Informationen – z. B. hinterlässt jeder Mensch Fingerabdrücke beim Anfassen von Gegenständen und Gesichter werden häufig aufgezeichnet von Überwachungskameras oder zufälligen Fotos durch Passanten, die dann auf Social Media veröffentlicht werden. Biometrische Merkmale können typischerweise nicht ersetzt werden (jeder Fingerabdruck ist bspw. einzigartig), nicht an andere Personen weitergegeben werden und sind zudem Veränderungen durch Alterung unterworfen. Aus letzterem und weiteren Gründen wird daher für die Erkennung eines biometrischen Merkmals ein Modell verwendet.

Somit ist die Wiedererkennung, z. B. eines Fingerabdrucks, systembedingt nicht absolut zweifelsfrei möglich, sondern sie ist nur mit einer gewissen, akzeptabel hohen Wahrscheinlichkeit erfolgreich. In der Praxis dürften vermutlich die meisten Nutzer:innen von Android-Smartphones bspw. schon einmal erfolglos ihre hinterlegten Fingerabdrücke zum Entsperren des Telefons verwendet haben. Zudem fragt Android periodisch nach dem Passwort zum Entsperren, um „eine höhere Sicherheit zu gewährleisten“.

Wissen zur Authentifizierung in Form von Passwörtern zu verwenden, stellt sich in diesen bisherigen Betrachtungen nicht zwingend als überholt, sondern differenziert mit gut bekannten Vor- und Nachteilen dar. Insbesondere benötigen Passwörter keine Hilfsmittel (obwohl fairerweise ein äußerst empfehlenswerter Passwortmanager als Hilfsmittel angesehen werden kann) im Vergleich zu anderen Verfahren wie Passkeys, die technisch mehr IT-Infrastruktur erforderten und die außerdem organisatorisch komplexere Prozesse notwendig machen würden. Passkeys sind derzeit nur für Webanwendungen nutzbar und eine Synchronisation des zugrundeliegenden kryptographischen Schlüsselmaterials über mehrere Geräte ist höchst empfehlenswert, um vor temporärem oder permanentem Verlust geschützt zu sein, wobei jedoch die erwähnten Hilfsmittel erforderlich sind. Dies ist insbesondere an Hochschulen mit typischerweise sehr heterogener IT-Landschaft und Altsystemen mit großen Herausforderungen verbunden, sodass Passwörter noch eine längere Zeit im Einsatz bleiben dürften.